Киберпреступность и потери организаций

Киберпреступность стала крупнейшим в мире направлением в криминальном мире. Хроника событий в статье:

Киберпреступность в мире

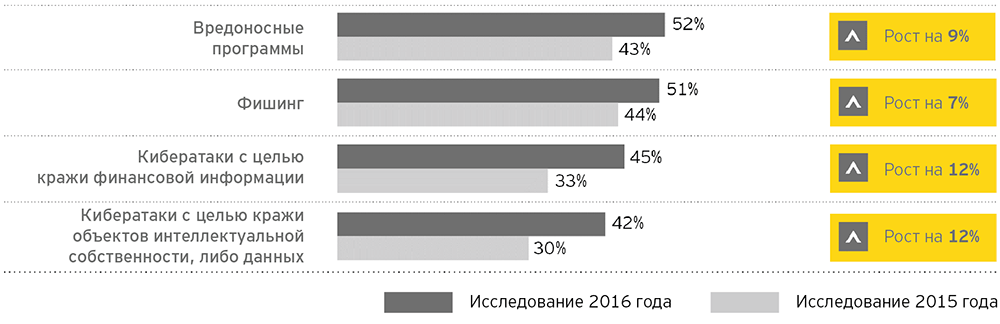

Кибермошенники ежегодно наносят гигантский экономический ущерб отдельным организациям и целым странам:

Потери от киберпреступности

Банки являются крупнейшими целями киберпреступников. Информация о потерях финансовых учреждений вынесена в отдельную статью:

Потери банков от киберпреступности

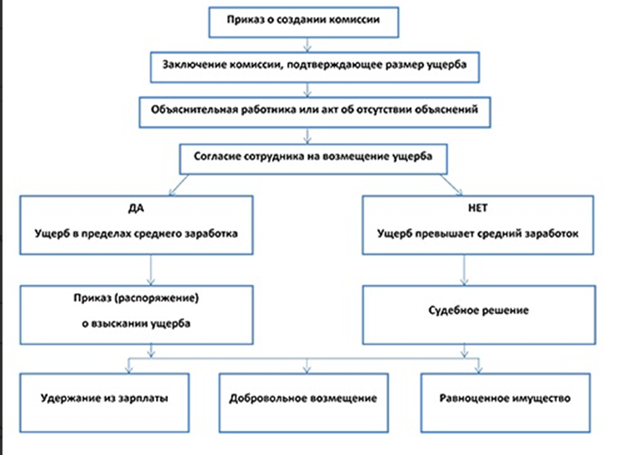

Часто финансовый ущерб организациям наносят не преступники, а собственные сотрудники, которые воруют, удаляют данные или теряют носители информации за пределами контура организации:

Потери от утечек данных

Тихо, выгодно, бескровно

Помимо массового распространения противоправной информации наподобие клеветы, материалов порнографического толка, а также разжигания в сетевом пространстве вражды в самых разнообразных аспектах (межнациональная, политическая, межрелигиозная и т. д.), киберпреступная среда прежде всего держится на злодеяниях мошеннического характера.

Схемы, нацеленные на кражу конфиденциальных данных, сложны, многогранны и зачастую известны крайне ограниченному кругу лиц (киберпреступники, правительственные органы и специалисты в сфере защиты информации). Порою не всегда мошеннические уловки возможно раскрыть максимально оперативно ввиду их запутанности, завуалированности и просто грамотного уровня исполнения. Так, нередки были случаи искусственного подъёма цен на различные предметы в интернет-аукционах, когда сами продавцы через доверенных лиц повышали ставки продаж.

В самый разгар мирового экономического кризиса широкую популярность приобрели аферы с торговлей “высоколиквидными” бумагами. Суть заключалась в том, что мошенники закупаются акциями какой-либо компании по бросовой цене, распространяя всеми правдами и неправдами дезинформацию о якобы их высокой ликвидности.

При должном уровне раздутия этого искусственного ажиотажа у аферистов-владельцев акций появляются отличные возможности сбыть их по высоким ценам, хотя на деле эти бумаги могут стоить сущие копейки. Обычно так поступают с акциями малоизвестных небольших предприятий.

Суть безопасности в информационной сфере

Информационная безопасность – это состояние сохранности сведений, а также защита прав личности и общества. Вся суть этой защиты сводится к обеспечению конфиденциальности, целостности и доступности информации.

- Конфиденциальность – это обеспечение допуска к информации исключительно тех лиц, которым она и предназначалась (при условии, что любым иным персонам к этой информации доступ ограничен полностью).

- Целостность – это обеспечение достоверности и полноты какой-либо информации, а также методов её обработки.

- Доступность – обеспечение беспрепятственного доступа по мере необходимости к какой-либо информации, а также к связанным с нею активам тем субъектам, которые обладают правами доступа к ней.

Состояние безопасности информации определяется степенью отсутствия рисков её утечки, а также защищённостью от несанкционированного получения доступа и воздействия на данные автоматизированных информационных систем.

Классификация угроз информационной безопасности

В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы.

- Нежелательный контент.

- Несанкционированный доступ.

- Утечки информации.

- Потеря данных.

- Мошенничество.

- Кибервойны.

- Кибертерроризм.

Нежелательный контент — это не только вредоносный код, потенциально опасные программы и спам (т.е. то, что непосредственно создано для уничтожения или кражи информации), но и сайты, запрещенные законодательством, а также нежелательные ресурсы с информацией, не соответствующей возрасту потребителя.

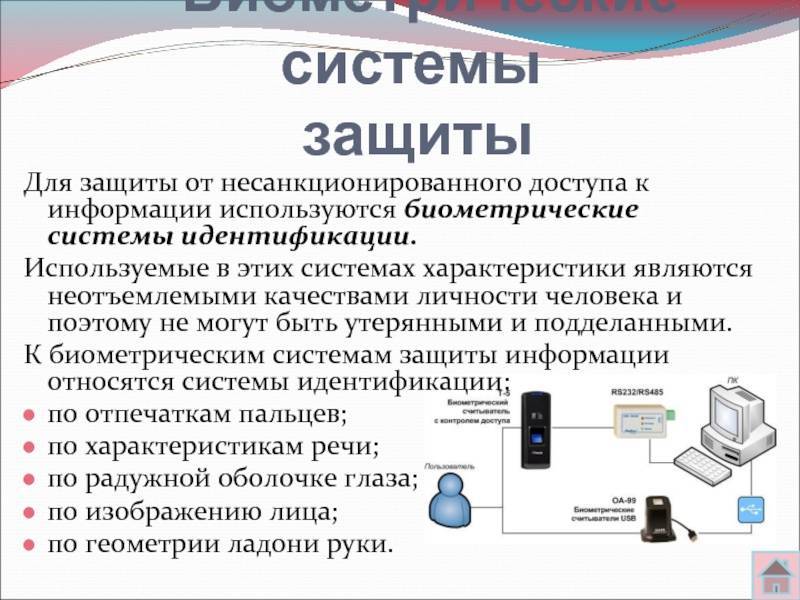

Несанкционированный доступ — просмотр информации сотрудником, который не имеет разрешения пользоваться ею, путем превышения должностных полномочий. Несанкционированный доступ приводит к утечке информации. В зависимости от того, каковы данные и где они хранятся, утечки могут организовываться разными способами, а именно через атаки на сайты, взлом программ, перехват данных по сети, использование несанкционированных программ.

Утечки информации можно разделять на умышленные и случайные. Случайные утечки происходят из-за ошибок оборудования, программного обеспечения и персонала. Умышленные, в свою очередь, организовываются преднамеренно с целью получить доступ к данным, нанести ущерб.

Потерю данных можно считать одной из основных угроз информационной безопасности. Нарушение целостности информации может быть вызвано неисправностью оборудования или умышленными действиями людей, будь то сотрудники или злоумышленники.

Не менее опасной угрозой является мошенничество с использованием информационных технологий («фрод»). К мошенничеству можно отнести не только манипуляции с кредитными картами («кардинг) и взлом онлайн-банка, но и внутренний фрод. Целями этих экономических преступлений являются обход законодательства, политики безопасности или нормативных актов, присвоение имущества.

Ежегодно по всему миру возрастает террористическая угроза, постепенно перемещаясь при этом в виртуальное пространство. На сегодняшний день никого не удивляет возможность атак на автоматизированные системы управления технологическими процессами (АСУ ТП) различных предприятий. Но подобные атаки не проводятся без предварительной разведки, для чего применяется кибершпионаж, помогающий собрать необходимые данные. Существует также такое понятие, как «информационная война; она отличается от обычной войны тем, что в качестве оружия выступает тщательно подготовленная информация.

Опасности для данных

Самые частые проблемы, с которыми сталкиваются пользователи онлайн-сетей, — это кража данных, вирусы и взлом. Особенности каждой из угроз:

Взлом. Злоумышленники получают доступ к учетным сведениям профилей, электронной почты, веб-сайтам, компьютерным системам. Если атака на уязвимость сети будет совершена успешно (в том числе с применением RDP протокола, через который осуществляется подключение к удаленным рабочим местам), мошенники смогут получить полный удаленный доступ к текущим пользовательским устройствам.

Вредоносные программы и вирусы. Речь о червях, троянах и другом вредоносном ПО. Такой софт разрабатывается специально для нанесения вреда серверам, компьютерам, сетям, в целях хищения конфиденциальных сведений. Могут вирусы распространяться в формате вредоносной рекламы. Пользователь нажимает на сообщение, после чего на его устройстве устанавливается вирус. Также многие владельцы устройств «цепляют» вредоносные программы после перехода на зараженные сайты. Поэтому не открывайте непонятные ссылки, даже из сообщений знакомых, не игнорируйте предупреждения антивирусов и обязательно используйте антивирусные программы.

Кража персональной информации. Злоумышленникам личные данные пользователей интересны в целях их применения в собственных интересах или получения дохода в результате перепродажи. Чаще всего под прицелом оказываются финансовые и другие сведения. Задача каждого современного пользователя — принять все доступные меры, которые повысят безопасность личных данных. Владение информацией существенно снижает риски возникновения проблем в будущем.

Среди частых опасностей электронной почты также выделяют фишинг. Эта старая угроза безопасности в сети все еще остается актуальной. Речь о кибератаке умышленного типа, главным инструментом которой становится рассылка поддельных электронных писем. Пользователь получает отправление от банка, другой компании, вызывающей доверие, открывает его и переходит по ссылке. Последняя ведет на вредоносный сайт, поэтому автоматически происходит загрузка вируса на устройство. Злоумышленники получают доступ к личным сведениям пользователя, могут использовать их на свое усмотрение.

Защита информации

Сайты, приложения, социальные сети и поисковые системы постоянно занимаются тем, что собирают информацию о пользователях. Полученные данные используются для анализа интересов посетителей страниц, их покупательной активности и спроса, для изучения целевой аудитории и настроек рекламы.

На первый взгляд, это выглядит удобным — браузеры запоминают пароли, хранят данные о поисковых запросах и страницах, которые вы посетили. С другой стороны, этими данными легко могут воспользоваться злоумышленники. Ваш аккаунт могут взломать, а личные данные — передать третьим лицам, которые используют их в мошеннических или других преступных целях. Чтобы этого не произошло, соблюдайте несколько простых правил.

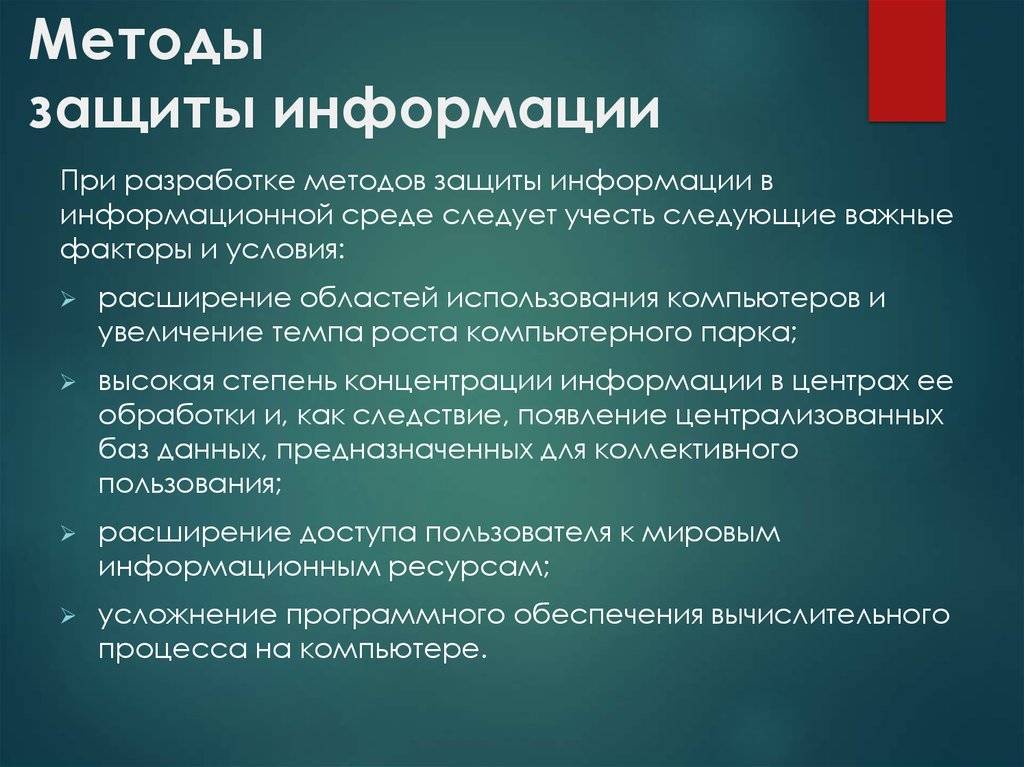

Пароли

Это основной способ защиты ваших личных данных в интернете, поэтому к нему нужно отнестись с особым вниманием

- Не храните информацию о паролях на компьютере, который используется для выхода в интернет. Конечно, лучше всего держать пароли в голове. Если же пароль слишком сложный, лучше запишите его отдельно на лист бумаги или в блокнот, и храните в надёжном месте.

- Пользуйтесь двухэтапной аутентификацией — так ваши аккаунты будут надёжно защищены. Регулярно проверяйте почту и SMS-сообщения — если вам приходят подозрительные уведомления, вы всегда сможете пресечь попытки злоумышленников.

- Не используйте для паролей информацию, которую злоумышленники могут найти самостоятельно: дату рождения, номера документов, телефонов, имена ваших друзей и родственников, адрес и так далее.

- Придумывайте сложные пароли длиной не менее 8 символов с использованием заглавных и строчных букв, цифр, специальных значков %$#.

- Не используйте одинаковые пароли на разных сайтах.

- Регулярно меняйте пароли.

Изучение политики конфиденциальности

Прежде чем установить приложение или браузерное расширение, воспользоваться онлайн-сервисом или зарегистрироваться в социальной сети, обязательно изучите политику конфиденциальности. Убедитесь, что приложение или сайт не получает права распоряжаться вашими личными данными — фотографиями, электронным адресом или номером телефона.

Разрешения для приложений

Многие приложения запрашивают данные об электронной почте или доступ к камере, фотогалерее и микрофону. Не выдавайте разрешений автоматически, следите за тем, какую информацию запрашивает приложение. В некоторых случаях разумнее вообще отказаться от его использования, чтобы не передавать личные данные о себе неизвестным лицам.

Настройки браузера

Не разрешайте браузеру автоматически запоминать пароли к личным сайтам и страницам, а лучше отключите эту опцию в настройках. Особенно это касается сайтов, где необходимо вводить номера документов или банковской карты. Автосохранение паролей увеличивает риск взлома личных страниц: если злоумышленник получит доступ к вашему компьютеру, ему не составит никакого труда извлечь эти данные из памяти браузера.

Отключите синхронизацию браузера на компьютере и в смартфоне. Если этого не сделать, при утере телефона все личные страницы и аккаунты станут доступны для посторонних.

Блокировка рекламы

Специальные программы, блокирующие рекламу, одновременно отслеживают попытки посторонних программ получить информацию с вашего компьютера, поэтому для защиты личных данных полезно скачать и установить такой блокировщик.

Пройти бесплатный курс по кибербезопасности

Защищённое соединение

Сайты, содержащие конфиденциальную информацию пользователей (сайты банков, государственных учреждений, онлайн-магазинов), обычно используют специальные протоколы передачи данных. При защищённом соединении данные шифруются с помощью технологии SSL, после чего информация становится недоступна для третьих лиц. Если в адресной строке браузера перед адресом сайта https:// вы видите зелёный замочек, значит, сайт использует защищённое соединение

Обращайте на это внимание, когда вводите на сайте логин, пароль, номер банковской карты или другие личные данные

Домашний Wi-Fi

Пользоваться открытыми сетями Wi-Fi в кафе или торговом центре небезопасно, злоумышленники могут использовать их для взлома компьютера или смартфона и кражи паролей. В общественном месте не заходите на сайты, которые требуют ввода паролей и личных данных, делайте это по мобильной сети или через домашний Wi-Fi.

Почему в СМБ риски в сфере ИБ высоки

Многие руководители малого бизнеса недооценивают важность информационной безопасности, полагая, что небольшие компании не так интересны хакерам, как крупные. Это заблуждение

Малый бизнес как раз весьма привлекателен для интернет-мошенников. В первую очередь тем, что не слишком озабочен информационной безопасностью.

Не на всяком малом предприятии в штате есть специалист по информационным технологиям, зато часто встречаются нелегальное программное обеспечение, «левый» антивирус. Данные могут храниться в общедоступных папках, ключи от системы дистанционного банковского обслуживания (ДБО) – в ящике стола руководителя. Повышает риск утечки корпоративной информации и использование в работе смартфонов и планшетов.

Как показывает анализ возникающих инцидентов, злоумышленники, как правило, не охотятся на какую-то конкретную компанию, «натравливая» вирусы на всех, кто попадется под руку.

Угрозы информационной безопасности

Анализ потенциальных киберугроз для организации является услугой, которую можно купить на рынке:

Услуги исследования киберугроз (рынок России)

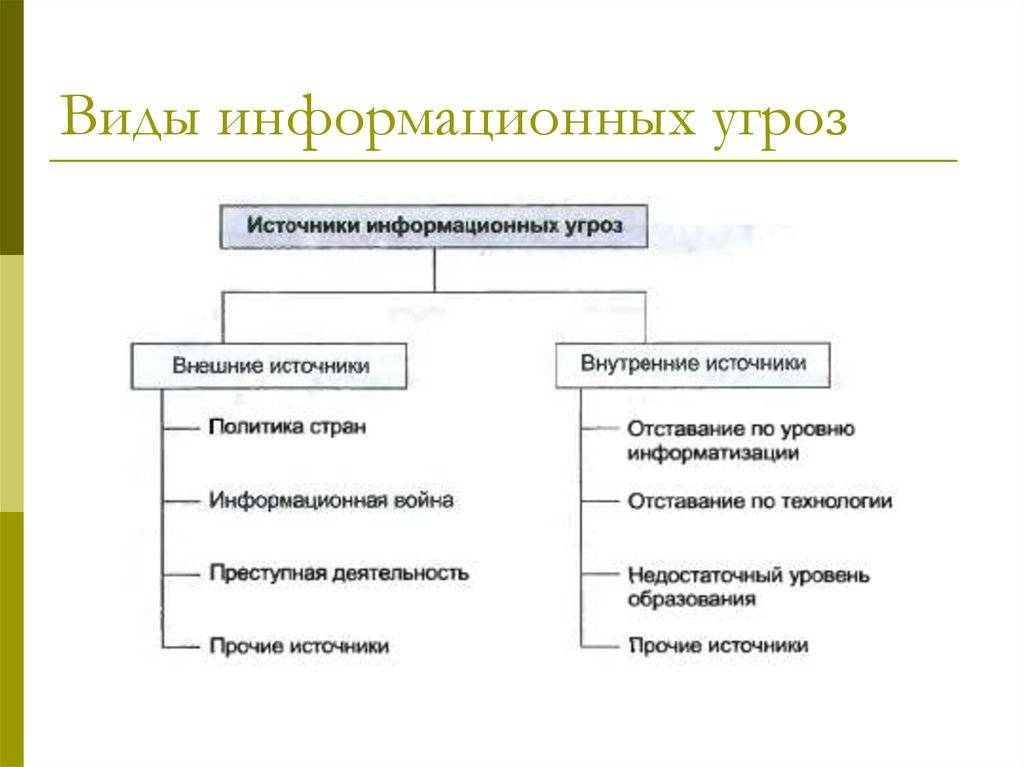

Действия, несущие угрозу для информационных систем, можно разделить на две основные категории: внутренние (умышленные и неумышленные действия сотрудников) и внешние (сетевые кибератаки, кража носителей информации).

Внутренние угрозы

Внутренние угрозы связаны прежде всего с утечками данных:

Утечки данных

Чаще всего к утечкам приводят следующие действия, осуществляемые авторизованными пользователями (сотрудниками, инсайдерами):

- целенаправленная кража, замена на заведомо ложные или уничтожение данных на рабочей станции или сервере;

- повреждение данных пользователем, вызванное неосторожными или халатными действиями;

- утеря носителей информации за периметром организации.

Внешние угрозы

Электронные методы воздействия, осуществляемые хакерами:

- несанкционированное проникновение в компьютерные сети;

- DoS- и DDoS-атаки;

Компьютерные вирусы

Естественные угрозы: на информационную безопасность компании могут влиять разнообразные внешние факторы: причиной потери данных может стать неправильное хранение, кража компьютеров и носителей, форс-мажорные и другие обстоятельства.

Основные способы защиты информации

Давайте рассмотрим основные способы защиты информации, которые предполагают использование определённого набора средств, например, таких как:

Физические средства – решётки на окнах, прочные двери, надёжные замки/электронные ключи, строгий пропускной режим, противопожарная система.

Технические и аппаратные средства – сигнализации; блоки бесперебойного питания для корректного завершения работы при отключении электричества.

Организационные средства – правила работы, регламенты, законодательные акты в сфере защиты информации, подготовка помещений с компьютерной техникой и прокладка сетевых кабелей с учетом требований по ограничению доступа к информации и пр.

При эффективном использовании организационных средств работники предприятия должны быть хорошо осведомлены о технологии работы с охраняемыми сведениями, четко выполнять свои обязанности и нести ответственность за предоставление недостоверной информации, утечку или потерю данных.

Должен быть подписан договор о неразглашении конфиденциальной информации каждым сотрудником, имеющим доступ к секретным данным компании. Если произойдёт нарушение договора, виновного привлекут либо к административной, либо к уголовной ответственности.

Роль ИКС в организации сетевой защиты

ИКС — специальная программа защиты данных, которая задействует несколько технологий одновременно. Это позволяет добиваться максимального уровня защиты информации в локальных сетях и в рамках взаимодействия с внешним миром. Компоненты систем ИКС:

Модули DLP. Системы анализа потоков информационных данных, которые выходят за пределы локальной сети. Проверка осуществляется на предмет содержания конфиденциальных сведений. После обнаружения соответствующей информации модулем DLP передача блокируется.

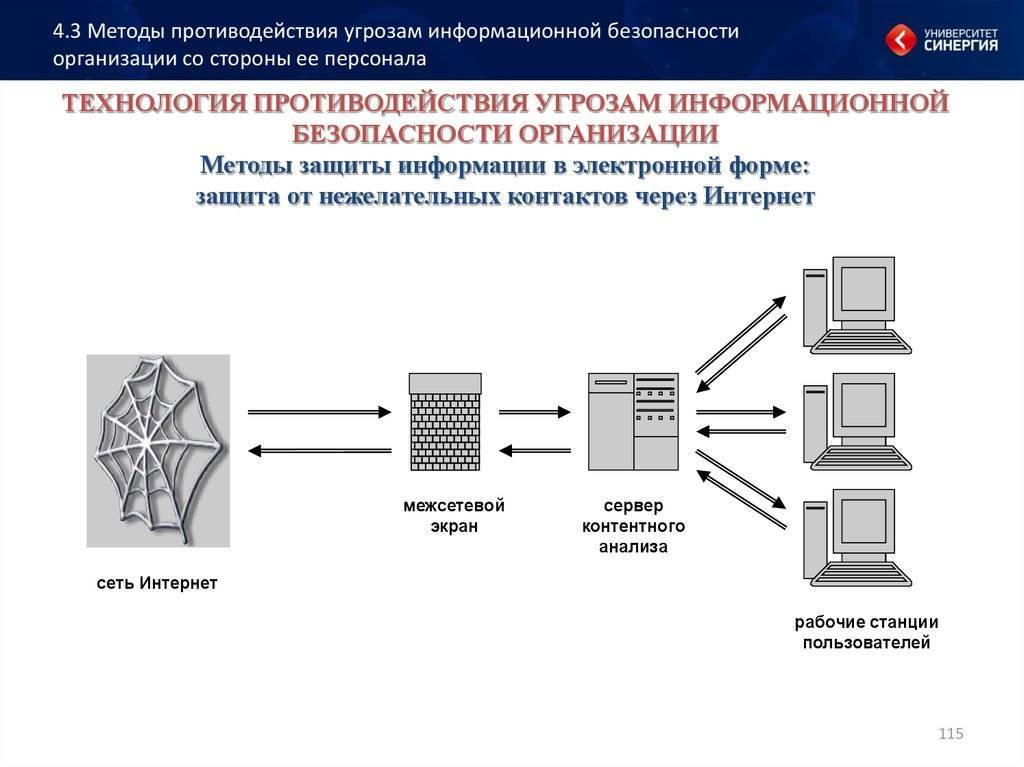

Межсетевые экраны. Барьеры или пограничные контрольные пункты между интернетом и локальными сетями. Межсетевой экран — это комплекс алгоритмов, правил и других мер, направленных на анализ трафика на предмет безопасности содержимого. Критерии защиты определяет федеральный закон о персональных сведениях. Он предполагает возможность применять межсетевые сертифицированные экраны в решении текущих задач.

Шифрование туннелей. ИКС относится к VPN-серверам, а для них характерно шифрование данных, которые передаются по открытым каналам связи — например, между удаленными рабочими местами и офисами. Для защиты сетей задействуется IPSec протокол. Даже если злоумышленник перехватил пакеты на физическом уровне, извлечь зашифрованные данные он не сможет.

Встроенная антивирусная защита предотвращает несанкционированный доступ к сетям, сначала обнаруживает, после изолирует объекты, которые были заражены.

Монитор соединений. Контролирует, отслеживает все соединения, которые были установлены, определяет загрузку канала, типы трафика и доступные рабочие направления.

Антивирус. Программа тестирует FTP, HTTP-потоки и файлы в рамках них, не замедляет при этом скорость работы в сети. Антивирус нужен для регулировки доступа к интернет-ресурсам, исключает потенциально опасных сайтов в целях защиты сетей клиентов

Правила перенаправления портов. В целях увеличения текущего уровня безопасности установленные на централизованном уровне номера портов будут изменены на произвольные для выделенных протоколов. При этом системы ИКС будут перенаправлять текущие пакеты на новые. Это затруднит доступ к локальным сетям извне и станет эффективной мерой в обеспечении дополнительной защиты.

IDS Snort. Система по обнаружению вторжений представляет собой протокол свободного типа, который разрабатывался для выявления, анализа попыток внешних атак, работает в режиме реального времени непрерывно. У зондирования и даже самых хитрых атак есть общие признаки — они типовые и подлежат точному обнаружению. Соответственно, хищение данных реально предотвратить.

Табличный модуль слежения ARP. Говоря об ARP, мы имеем в виду протокол, фиксирующий факты соответствия адресов МАС айпи-адресам в рамках завершения сессии или до того момента, пока адрес не изменится по какой-либо причине. При несанкционированном изменении соответствий модуль слежения воспримет любые действия как умышленную попытку для маскировки, подмены, начнет бить тревогу.

Средства защиты информации

В отличие от методов – средства защиты информации рассматривают более узкие области ответственности. Они разделяются на работу с материальными, информационными, трудовыми ресурсами.

Физические

Физические методы крайне схожи с созданием препятствий как общего принципа действия.

Однако существует конкретизация разделения принимаемых мер.

- Для предотвращения доступа и одновременного обеспечения безопасности персонала физические методы заключены в разработке путей эвакуации, установке специальных противопожарных дверей, систем оконного заграждения.

- С целью контроля доступа в помещения используются идентификаторы трудовой единицы.

- Предусматривается установка надежных противопожарных систем для предотвращения потерь данных вследствие пожара.

Физические защитные методы предусматривают контроль периметра, обеспечение бесперебойного питания оборудования, работу систем оповещения.

Система защиты серверной комнаты в случае пожара

Система защиты серверной комнаты в случае пожара

Или же систем пожаротушения.

Психологические

Психологические средства расширяют методики побуждения. Они заключены не только в формировании личной заинтересованности и положительной мотивации.

В комплекс психологических мер включается карьерная лестница, создание социальных лифтов, сетки поощрений.

Восхождение на карьерную лестницу

Восхождение на карьерную лестницу

Хорошие результаты приносит и организация хорошего отдыха персонала, например, корпоративные путевки на курорты, тематические экскурсии, туры выходных дней для укрепления морали и сплоченности коллектива.

Организационные

Организационные методы защиты информации — это своеобразный сплав из управления, принуждения, регламентации.

В список включается:

- разработка инструкций, касающихся проведения тех или иных процедур работы с данными;

- формирование общих должностных инструкций;

- разработка системы наказаний, норм ответственности за нарушения;

- реализация мер, призванных повысить уровень знаний и умений персонала.

Реализация организационных методов защиты позволяет добиться полного умения работников обращаться с информацией, выполнять нормированный список обязанностей, четко осознавать возможные последствия тех или иных нарушений.

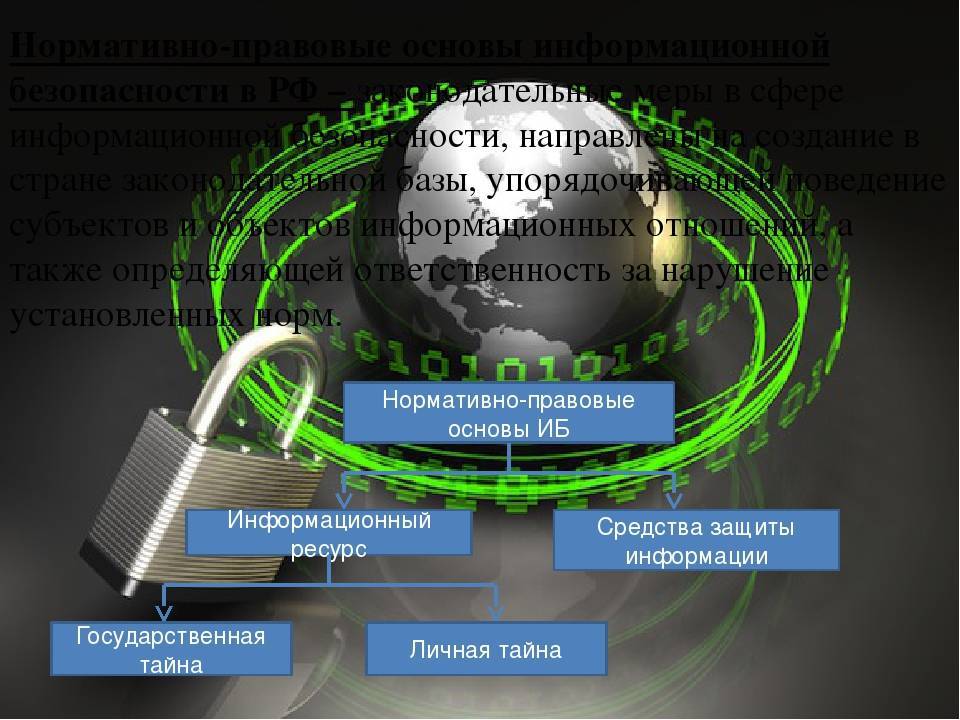

Законодательные

Правовые методы защиты информации описывают множество вариантов поведения людей или организации в целом при обращении с теми или иными данными. В частности, самым знакомым среднестатистическому гражданину – является процесс хранения личных сведений.

Иные механики обращения – приняты в компьютерных системах. В частности, пароль доступа является секретным и известным только конкретному пользователю, не может разглашаться, так далее.

Правовые методы защиты могут регламентироваться как законами государства, так и формироваться в пределах оказания отдельной услуги или на время выполнения договора. В этом случае конкретный список прав, разрешений, запрещенных действий – утверждается документально.

Заключение коллективного договора

Заключение коллективного договора

Аналогичный процесс может реализовываться в разрезе предприятия или компании. Утверждающими документами при этом является коллективный договор, договор подряда, должностные инструкции.

Описание угроз безопасности информации в интернете

Выделяются целые группы возможных проблем, связанных с интернет-безопасностью.

Вредоносные программы и приложения

Среди них:

- Компьютерные вирусы — программное обеспечение, которое несанкционированно устанавливается в структуры электронного прибора.

- Шпионские приложения.

- Трояны — вирусы, скрывающиеся под видом легальной программки.

- Активные боты (ботнет) — специальные утилиты, которые устанавливаются без разрешения субъекта.

- Сетевые черви.

- Лжеантивирус — ненастоящий антивирусный софт, однако внешне очень похожий на обычный антивирус.

- Кейлогеры: фиксируют нажатия кнопок на компьютерной мыши и клавиатуре.

Уязвимые приложения

Зачастую приложения требуют введения сведений о юзере, которые затем использует. Однако их безопасность не гарантируется, поэтому защита персональных данных в интернете весьма условна.

Могут возникать разные ошибки и сбои при входе в программу или сохранении файлов — именно они являются лазейкой для злоумышленников.

Даже при безопасном internet-соединении поисковая система отслеживает сетевые действия субъектов.

DoS-атаки

Denial of Service — это сообщение об отказе в обслуживании и прекращении выполнения операций. Хакеры создают с нескольких устройств или аккаунтов запросы на конкретный сайт, что перегружает онлайн-сервер. И тем временем воруют индивидуальные документы.

Фишинг

Подвид интернет-мошенничества, когда открываются конфиденциальные сведения, в частности, доступ к банковским картам, электронным кошелькам.

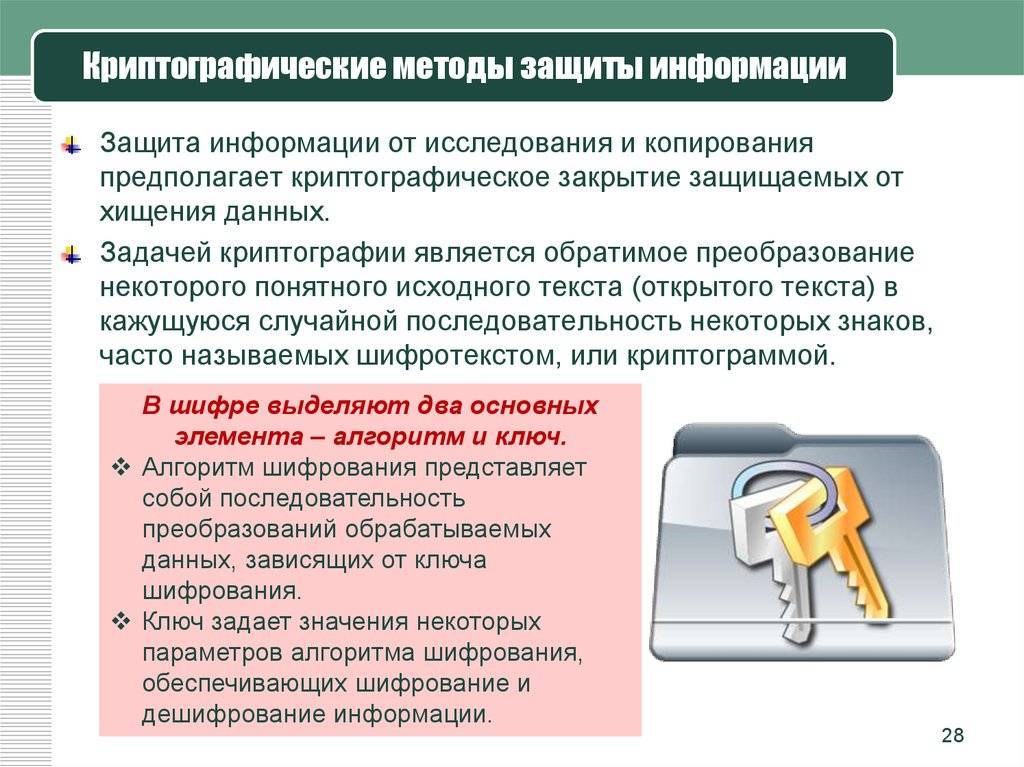

Шифрование — основной метод информационной защиты, подлинность передаваемых данных подтверждается электронной подписью

Шифрование — основной метод информационной защиты, подлинность передаваемых данных подтверждается электронной подписью

Все перечисленные угрозы созданы для:

- Захвата информации (документы, изображения, пароли и пр.).

- Хищение или удаление, подмен ресурсов.

- Заражения вирусами.

- Блокировки работы браузера.

- Слежки за активностью пользователя в сети и передачи сведений.

- Возникновения фатальных сбоев в системе.

- Загрузки компьютера.

- Рассылки спама и выполнения любых других операций в интересах аферистов.

Заключение

Любой человек так или иначе сталкивается с методами обеспечения информационной безопасности. Он является участником правовых, когда подписывает договор с банком.

Поэтому обладать минимальными знаниями о рекомендованных обществом мерах обеспечения информационной безопасности – просто обязан.

Например: не разглашать номера паспортов друзей, не давать номера их мобильных телефонов без явного на то согласия, не рассказывать шапочному знакомому о секретах компании. Минимальный набор простых действий способен значительно облегчить жизнь, а его отсутствие – сильно ее испортить.