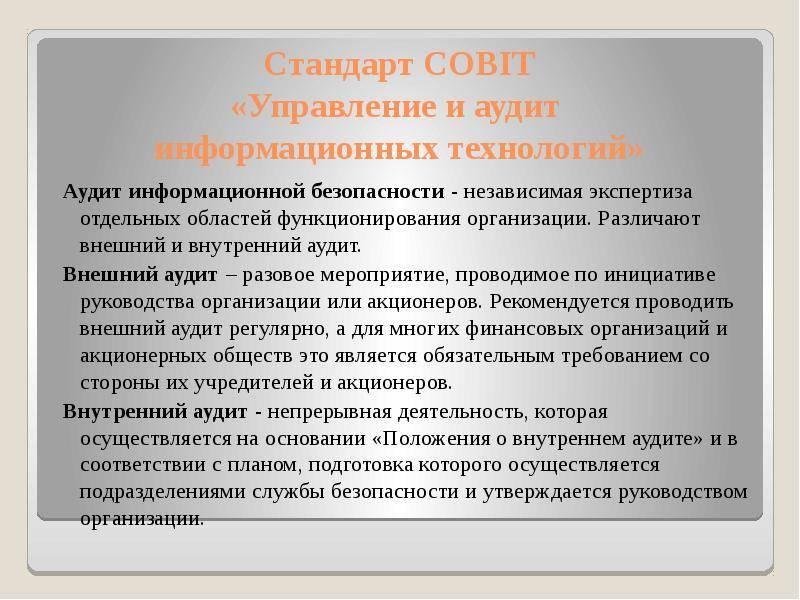

Преимущества комплексного аудита информационной безопасности

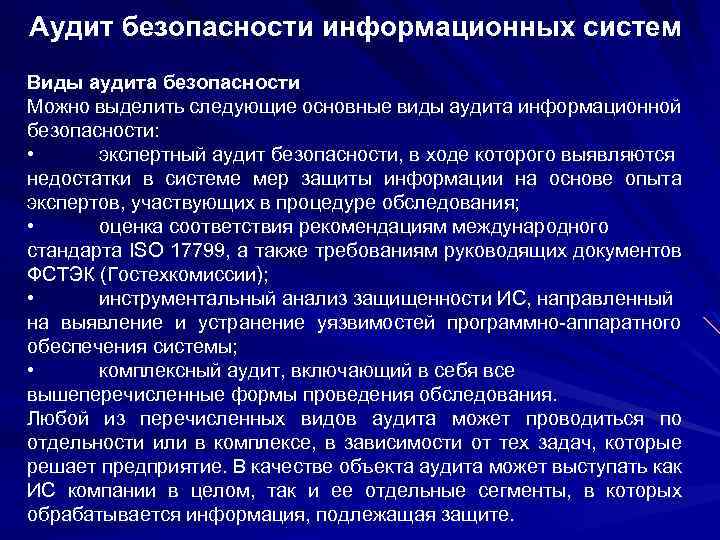

Такая проверка позволяет получить самую полную и разностороннюю оценку степени защищенности информационной системы, локализовать присутствующие проблемы и разработать оптимальную программу организации системы информационной безопасности (ИБ) в организации. В нее входит анализ механизмов безопасности на организационном уровне, политики безопасности и организационно-распорядительного регламента, а также оценка их соответствия требованиям действующих норм и адекватности вероятным рискам.

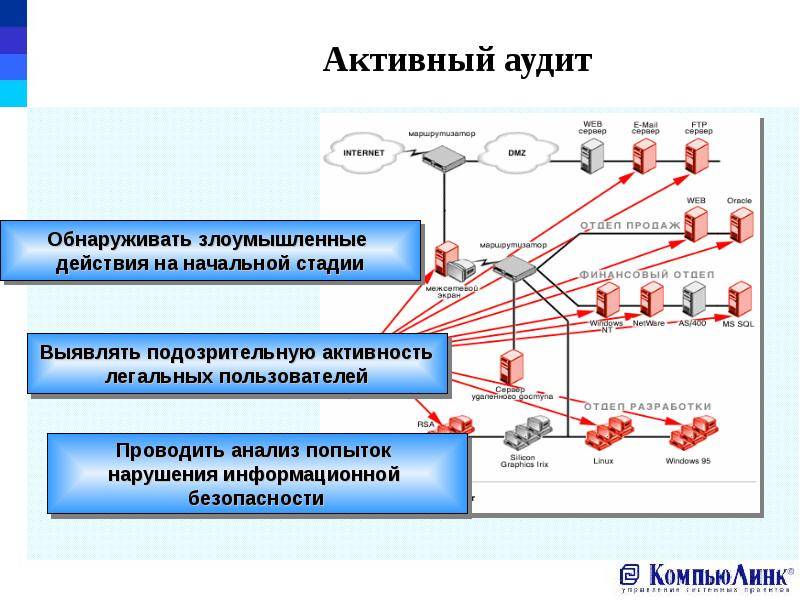

В составе комплексного аудита ИТ безопасности присутствует активный аудит, подразумевающий осуществление инструментального анализа защищенности и заключающийся в сборе данных о корпоративной сети путем использования специализированных программных продуктов, во время которого проводится проверка уровня защищенности как внешнего периметра, так и внутренней ИТ структуры компании.

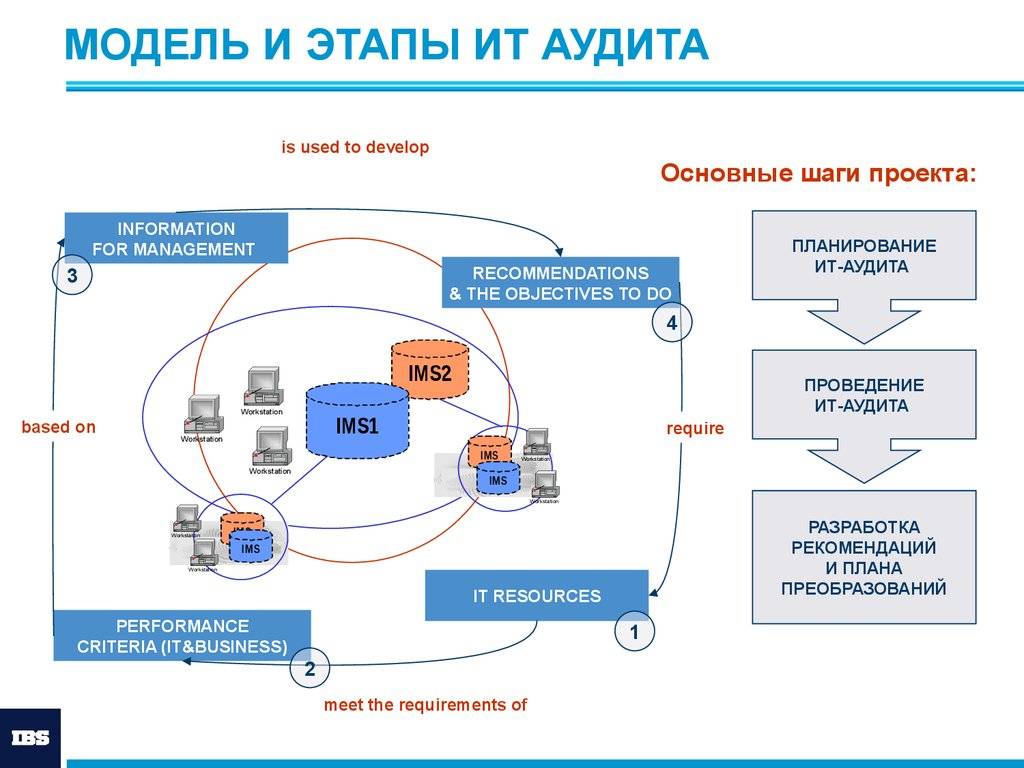

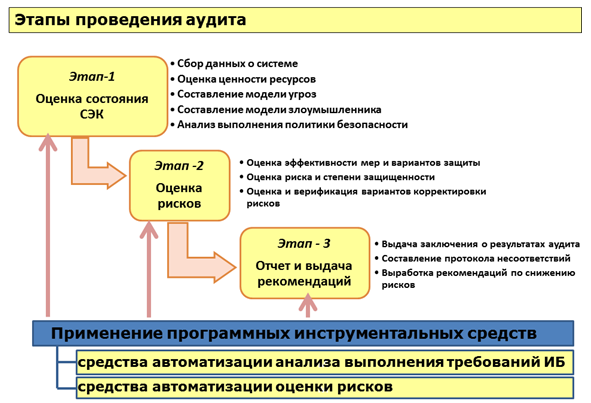

Этапы проведения комплексного аудита информационной безопасности:

- организационный и инструментарный;

- исследование уровня защиты ИС;

- определение степени соответствия ИБ стандартам и нормам.

А теперь рассмотрим данные этапы подробнее.

Проведение аудита ИТ безопасности подразумевает:

- определение наиболее важных для обеспечения работы бизнес-процессов компонентов и узлов ИС;

- исследование ИС и бизнес-процессов предприятия в качестве объектов защиты, осуществление анализа полученных данных и создание модели взаимодействия составляющих ИС, необходимых для обеспечения непрерывности бизнес-процессов;

- определение требований к действующей системе ИБ, анализ ее структуры, выполняемых функций и особенностей, оценка настроек используемых средств защиты, ОС сервера и телекоммуникационного оборудования;

- тестирование на предмет проникновения в информационную среду организации;

- проведение оценки рисков, обусловленных реализацией информационных угроз, направленных на самые важные активы компании;

- анализ действующей на предприятии системы обеспечения ИБ требованиям и создание заключения;

- формирование рекомендаций для повышения уровня ИБ в соответствии с определенными требованиями и предложений по минимизации информационных рисков.

Результат аудита ИТ безопасности – получение полной, независимой и объективной оценки текущей ситуации в данной сфере.

В комплексном аудите информационной безопасности объединены остальные виды диагностики ИБ, что помогает руководству аудируемой организации оценить ее состояние и предпринять соответствующие меры, если это необходимо.

В комплексный аудит ИБ входит:

- экспертный аудит

- проверка web-безопасности

- тест на проникновение

- аудит ИС

Состав и условия проводимых в процессе комплексного аудита работ должны быть заранее согласованы и утверждены руководителями компании-клиента. Конечно, аудит ИТ безопасности можно проводить и силами собственного ИТ отдела компании, но лучше привлечь к решению этой ответственной задачи внешних консультантов, например, сотрудников ALP Group. Ведь проведение проверки сотрудниками организации не всегда позволяет получить объективную и независимую оценку. Поэтому лучше доверить тестирование ИБ команде компании ALP, имеющей обширный опыт в данной сфере. В последние годы все больше организаций прибегают к услугам независимых консультантов по вопросам информационной защиты.

Международный стандарт ISO 27001

Иногда можно услышать о прохождении тем или иным банком аудита на соответствие требованиям международного стандарта «ISO/IEC 27001:2005» (его полный российский аналог — «ГОСТ Р ИСО/МЭК 27001-2006 — Информационная технология — Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности — Требования»). По сути, данный стандарт — это набор лучших практик по управлению информационной безопасностью в крупных организациях (небольшие организации, в том числе и банки, не всегда в состоянии выполнить требования этого стандарта в полном объеме). Как и любой стандарт в России, ISO 27001 — сугубо добровольный документ, принимать который или не принимать решает каждый банк самостоятельно. Но ISO 27001 является стандартом де-факто по всему миру, и специалисты многих стран используют этот стандарт как некий универсальный язык, которым следует руководствоваться, занимаясь информационной безопасностью.

С ISO 27001 связаны и несколько не самых очевидных и не часто упоминаемых моментов

Однако с ISO 27001 связаны и несколько не самых очевидных и не часто упоминаемых моментов. Во-первых, аудиту по данному стандарту подлежит не вся система обеспечения информационной безопасности банка, а только одна или несколько из ее составных частей. Например, система защиты ДБО, система защиты головного офиса банка или система защиты процесса управления персоналом. Иными словами, получение сертификата соответствия на один из оцениваемых в рамках аудита процессов не дает гарантии, что остальные процессы находятся в таком же близком к идеальному состоянию. Второй момент связан с тем, что ISO 27001 является стандартом универсальным, то есть применимым к любой организации, а значит, не учитывающим специфику той или иной отрасли. Это привело к тому, что в рамках международной организации по стандартизации ISO уже давно ведутся разговоры о создании стандарта ISO 27015, который является переложением ISO 27001/27002 на финансовую отрасль. В разработке этого стандарта активное участие принимает и Банк России. Однако Visa и MasterCard против проекта этого стандарта, который уже разработан. Первая считает, что проект стандарта содержит слишком мало нужной для финансовой отрасли информации (например, по платежным системам), а если ее туда добавить, то стандарт надо переносить в другой комитет ISO. MasterCard также предлагает прекратить разработку ISO 27015, но мотивация другая — мол, в финансовой отрасли и так полно регулирующих тему информационной безопасности документов

В-третьих, необходимо обращать внимание, что многие предложения, встречающиеся на российском рынке, говорят не об аудите соответствия, а о подготовке к аудиту. Дело в том, что право проводить сертификацию соответствия требованиям ISO 27001 имеет всего несколько организаций в мире

Интеграторы же всего лишь помогают компаниям выполнить требования стандарта, которые затем будут проверены официальными аудиторами (их еще называют регистраторами, органами по сертификации и т.д.). Пока продолжаются споры о том, внедрять банкам ISO 27001 или нет, отдельные смельчаки идут на это и проходят 3 стадии аудита соответствия:

- Предварительное неформальное изучение аудитором основных документов (как на территории заказчика аудита, так и вне нее).

- Формальный и более глубокий аудит внедренных защитных мер, оценка их эффективности и изучение разработанных необходимых документов. Этим этапом обычно заканчивается подтверждение соответствия, и аудитор выдает соответствующий сертификат, признаваемый во всем мире.

- Ежегодное выполнение инспекционного аудита для подтверждения ранее полученного сертификата соответствия.

Кому же нужен ISO 27001 в России? Если рассматривать этот стандарт не только как набор лучших практик, которые можно внедрять и без прохождения аудита, но и как процесс сертификации, знаменующий собой подтверждение соответствия банка международным признанным требованиям по безопасности, то ISO 27001 имеет смысл внедрять либо банкам, входящим в международные банковские группы, где ISO 27001 является стандартом, либо банкам, планирующим выход на международную арену. В остальных случаях аудит соответствия ISO 27001 и получение сертификата, на мой взгляд, не нужно. Но только для банка и только в России. А все потому, что у нас есть свои стандарты, построенные на базе ISO 27001.

Де-факто инспекционные проверки Банка России проводились до недавнего времени именно в соответствии с требованиями СТО БР ИББС

Для чего нужен аудит ИБ

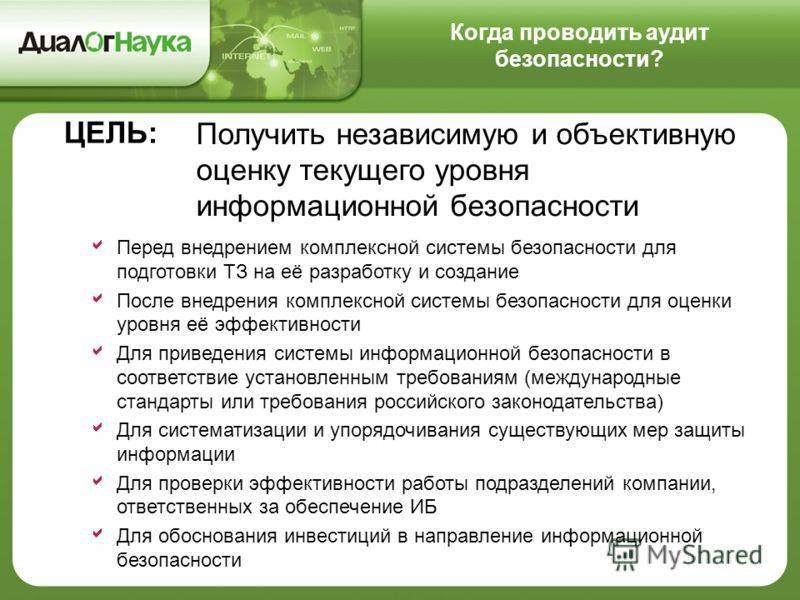

Бизнес проводит аудит ИБ, чтобы повысить уровень информационной безопасности в целом, убедиться в защищенности ИТ-инфраструктуры, оценить зрелость процессов ИБ и получить подробный отчет с рекомендациями по их совершенствованию.

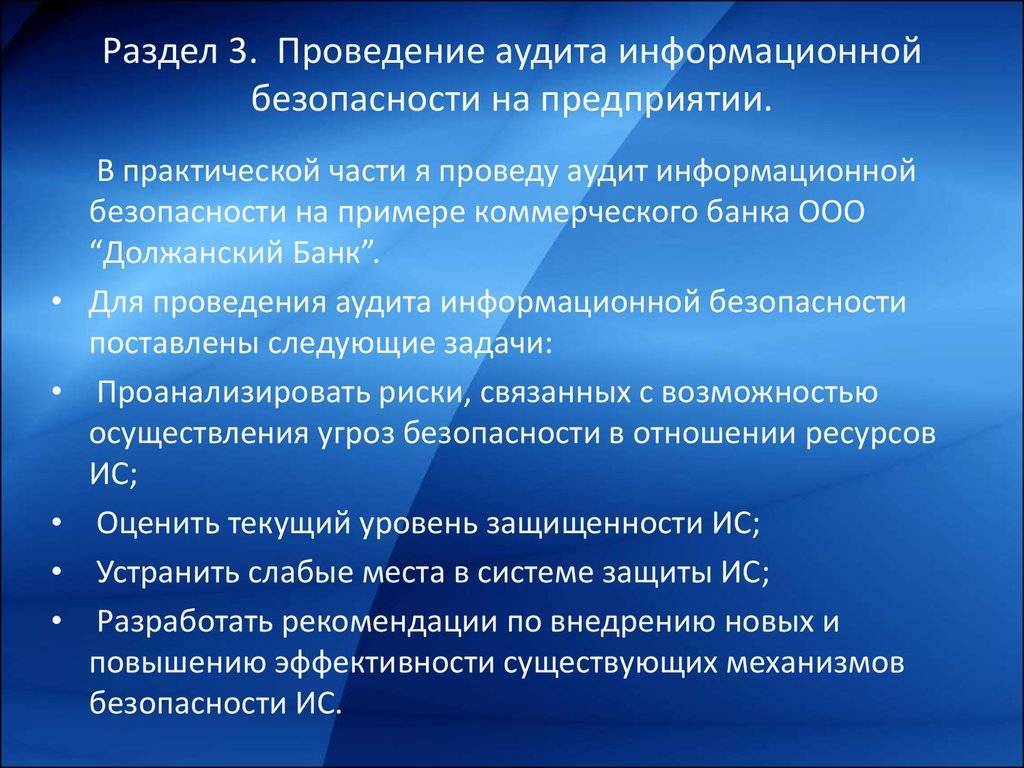

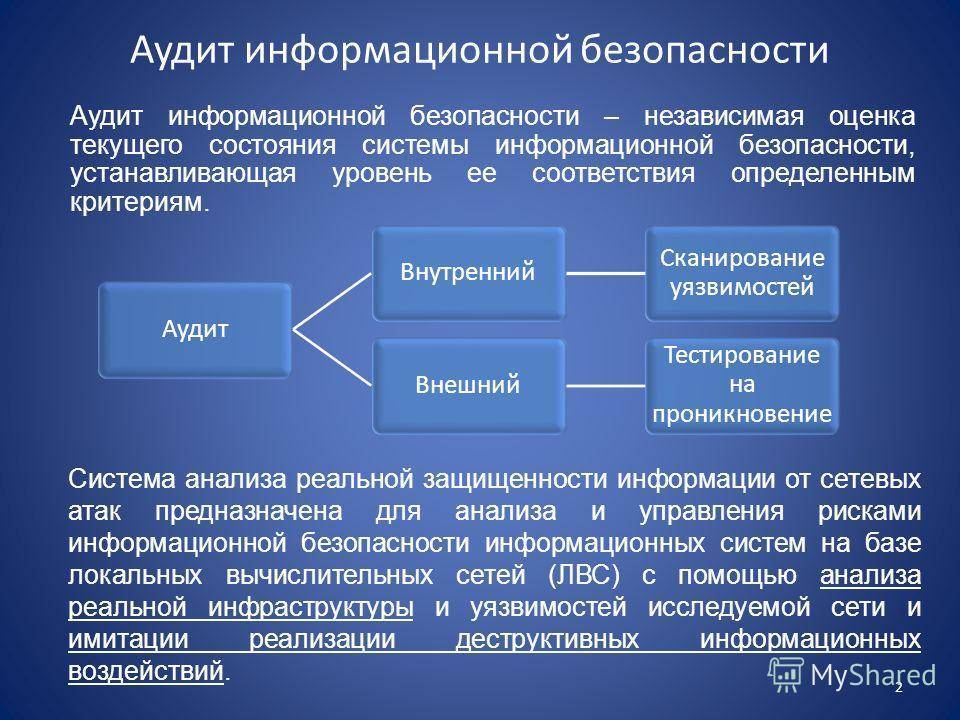

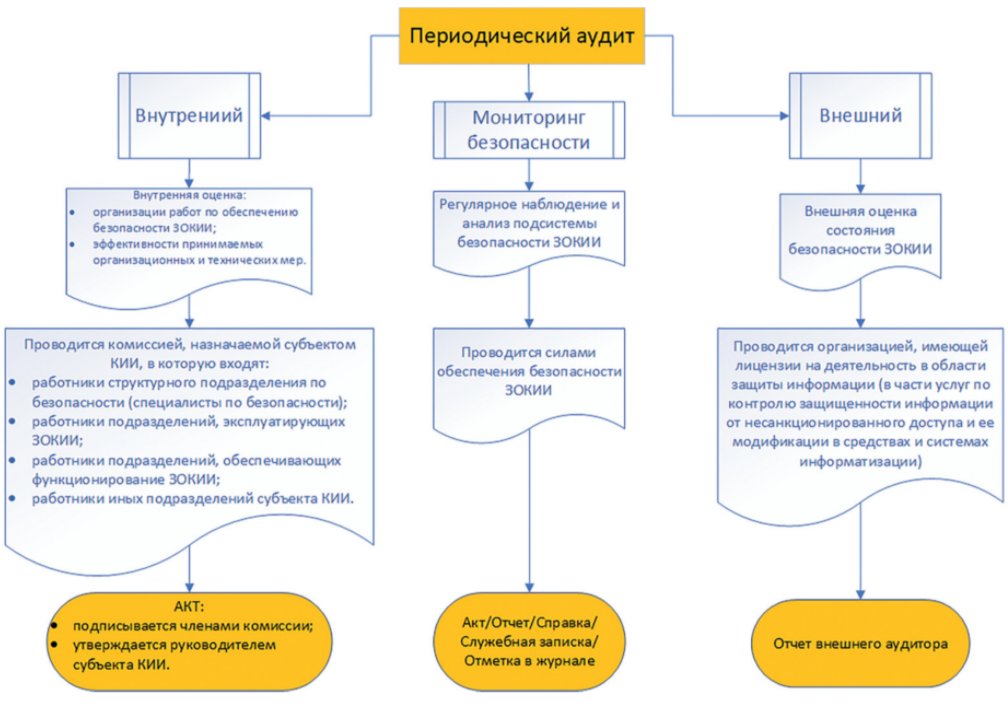

Внутренний аудит больше направлен на обеспечение самоконтроля, когда специалисты компании самостоятельно находят слабые места в своей ИБ и устраняют их. Например, настраивают права доступа к приложениям и компонентам ИТ-инфраструктуры по принципу минимальных привилегий.Внешний аудит помогает получить объективную оценку состояния защищенности ИТ-инфраструктуры и процессов ИБ компании от сторонней организации. Чаще всего его проводят, когда произошел инцидент информационной безопасности или нужно проверить соответствие ИБ требованиям нормативно-правовых актов РФ.

Этапы проведения аудита информационной безопасности

- Определение области исследования. Это могут быть отдельные элементы, так и вся ИБ целиком. Разумеется, желательно обследовать все — какая информация обрабатывается в компании, какое используется ПО для этих целей и т.п. Тогда аудит получится наиболее результативным;

- Сбор информации о предметах исследования и подбор аудиторских методик для анализа;

- Проведение непосредственно самого анализа. Причем все действия в ходе аудиторской проверки должны документироваться;

- Составление рекомендаций согласно результатам, полученным в процессе исследования;

- Подготовка отчетных документов для заказчика.

Этапы

Обычно аудит ИТ-безопасности проходит по стандартному сценарию. Сначала разрабатывается регламент, который включает список ответственных лиц, состав рабочих групп и список проверяемых элементов. Также в регламенте прописывается модель угроз ИБ, возможные типажи нарушителей. Определяется и расписание, зоны ответственности.

Когда формальности решены, начинается второй этап — сбор данных. Каждый сотрудник работает в своей зоне ответственности и оценивает уровень информационной безопасности в ней. Кто-то изучает документы, другие — настройки софта, третьи имитируют атаки хакеров, четвертые опрашивают сотрудников и т.д. Каждая группа составляет отчет по своей деятельности.

Последний этап — это анализ полученных данных. На их базе формируется заключение, в котором дается подробный отчет по состоянию ИБ в компании. Там же могут содержаться рекомендации по исправлению спорных ситуаций и т.д.

Контроль избыточных прав доступа у пользователей предприятия

Показателем качественно реализованного процесса является отсутствие пользователей с избыточными правами в информационных системах, базах данных и других ресурсах предприятия.

Показателем некачественно реализованного процесса является обнаружение хотя бы одной активной УЗ с избыточными правами. Примером таких УЗ могут быть УЗ, созданные в рамках работ по интеграции с системой мониторинга.

Как правило, у администратора нет времени выполнять «тонкие» настройки доступов УЗ, поэтому сразу выдаются максимальные права. Также нередки случаи присвоения максимальных прав тестовым УЗ с целью исключить ошибки работоспособности, связанные с недостатком прав доступа при тестировании нового решения.

Как и в предыдущем случае, агрессивность метрики показателя качества контроля (обнаружение хотя бы одной такой УЗ) обусловлена спецификой направления ИБ

Сотрудник с избыточными правами может по неосторожности либо злонамеренно внести корректировки в конфигурацию информационной системы, что, в свою очередь, приведет к недоступности ИТ-сервиса.. Оценить качество реализации процесса можно на основании анализа списка УЗ с указанием статуса

На примере систем управления базами данных (далее – СУБД) контроль прав доступа пользователей осуществляется посредством анализа результата исполнения специально сформированного SQL-запроса. Указанный запрос возвращает список активных УЗ и роль для каждой УЗ. Предположим, что в анализируемой СУБД присутствует около 10 УЗ с максимальными правами. Лучшие практики не рекомендуют эксплуатировать более двух УЗ с максимальными правами в СУБД (одна – для выполнения задач администратора СУБД, вторая, локальная, – на случай нештатных ситуаций). Администратору СУБД отправляется запрос с просьбой обосновать избыточное количество УЗ с привилегированными правами. Как и в предыдущем примере, администратор предоставляет аргументированную причину необходимости эксплуатации УЗ с привилегированными правами либо изымает права у УЗ.

Оценить качество реализации процесса можно на основании анализа списка УЗ с указанием статуса. На примере систем управления базами данных (далее – СУБД) контроль прав доступа пользователей осуществляется посредством анализа результата исполнения специально сформированного SQL-запроса. Указанный запрос возвращает список активных УЗ и роль для каждой УЗ. Предположим, что в анализируемой СУБД присутствует около 10 УЗ с максимальными правами. Лучшие практики не рекомендуют эксплуатировать более двух УЗ с максимальными правами в СУБД (одна – для выполнения задач администратора СУБД, вторая, локальная, – на случай нештатных ситуаций). Администратору СУБД отправляется запрос с просьбой обосновать избыточное количество УЗ с привилегированными правами. Как и в предыдущем примере, администратор предоставляет аргументированную причину необходимости эксплуатации УЗ с привилегированными правами либо изымает права у УЗ.

Экспертный аудит

Необходим для оценки уровня защищенности тех компонентов ИС, которые являются наиболее значимыми для функционирования бизнес-процессов. Применяется тогда, когда нет необходимости в комплексном обследовании компании. Предназначен для определения уровня соответствия защиты ИС критериям, выработанным специалистами клиентской компании совместно с аудиторами. Проверка только важных активов помогает сосредоточиться на самых критичных ресурсах и снизить затраты на проведение диагностики.

Ключевые этапы экспертного аудита:

- анализ ИС заказчика;

- выявление требований к информационной безопасности;

- оценка настоящего состояния;

- непосредственное проведение экспертного аудита;

- создание рекомендаций для устранения найденных уязвимостей;

- формирование отчетной рекомендации.

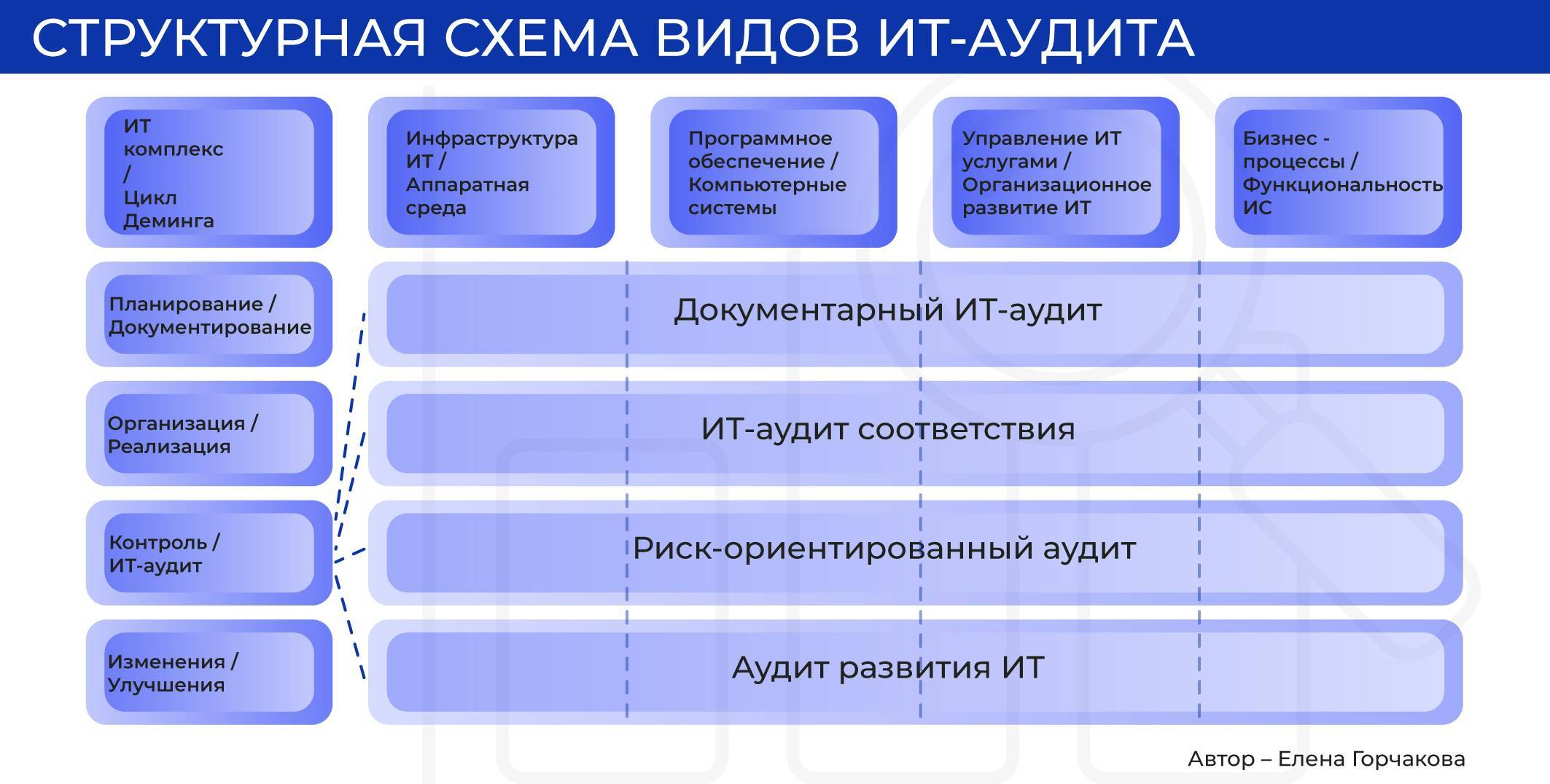

В чем заключается проверка на соответствие стандартам?

Данный вид очень схож с предыдущим, так как его сутью также является сравнительная оценка. Но только в этом случае идеальным прототипом является не абстрактное понятие, а четкие требования, закрепленные в нормативно-технической документации и стандартах. Однако тут также определяется степень соответствия уровню, заданному политикой конфиденциальности компании. Без соответствия этому моменту нельзя говорить о дальнейшей работе.

Чаще всего подобный вид аудита необходим для сертификации действующей на предприятии системы по обеспечению безопасности. Для этого необходимо мнение независимого эксперта. Тут важен не только уровень защиты, но и его удовлетворенность признанными стандартами качества.

Таким образом, можно сделать вывод, что для проведения подобного рода процедуры нужно определиться с исполнителем, а также выделить круг целей и задач исходя из собственных потребностей и возможностей.

Когда нужен внешний аудит ИБ

Основанием для независимой оценки информационной безопасности становятся:

Масштабные изменения в компании, например, организация IT-отдела, слияние/поглощение, реорганизация бизнеса, выход на инвестиционный рынок.

Смена ТОП менеджеров на ключевых постах.

Смена бизнес-модели или направления, включая кардинальное изменение позиционирования.

Выход на новые рынки и расширение филиальной сети.

Финансовая оценка бизнес-активов компании.

Обнаружение фактов взлома, незаконного проникновения в информационную систему, кража данных и другие инциденты.

Выявленные внутренним аудитом уязвимости и некорректно работающие бизнес-процессы.

Из каких этапов состоит аудит безопасности

В первую очередь нужно определить цель аудита: зачем он проводится, какой результат должен быть получен, и как он будет использоваться. Уже после этого разрабатывается конкретная программа, в которой описываются все шаги, которые будут предприняты. Эксперты отмечают, что она должна быть максимально понятной и прозрачной для всех участников процесса. Также в ней должен быть план-график самого аудита и план проведения интервью. Этой частью лучше не пренебрегать: специалисты должны определить, с кем они будут общаться и на какие темы.

| «Далее процесс можно разделить на три основные части: сбор информации, ее анализ и документирование, — объясняет Павел Волчков. — На выходе заказчик получает аналитические выводы о текущем состоянии информационной безопасности в выбранном разрезе и рекомендации по повышению уровня защищенности». |

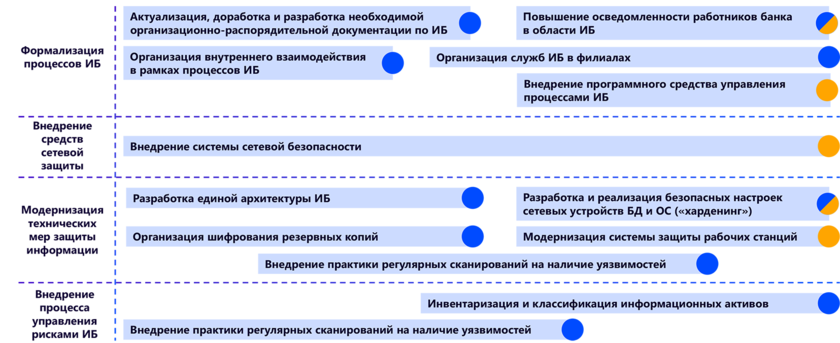

Что дает аудит ИБ заказчикам: пример дорожной карты на год

При этом в зависимости от цели аудита может быть использован самый разнообразный инструментарий. Это и средства инвентаризации элементов ИТ-инфраструктуры, и сканеры уязвимостей, и отдельные самописные инструменты, автоматизирующие те или иные проверки, и, конечно, вендорское ПО для диагностики состояния конкретной технологии. Некоторые виды аудита, например, анализ кода, точно невозможны без специальных инструментов.

Что проверяют в ходе аудита

С помощью внутреннего аудита можно проверить, как организованы процессы информационной безопасности в компании. Например, найти не заблокированные учетные записи, когда уволенный сотрудник все еще может зайти в ИТ-инфраструктуру компании от своего имени, украсть конфиденциальную информацию и продать ее конкурентам.

В ходе внутреннего аудита специалисты:

- устанавливают права доступа сотрудников к информации;

- проверяют состояние средств защиты данных;

- проверяют информированность сотрудников о внутренних правилах ИБ.

Внешний аудит больше направлен на оценку защищенности ИТ-инфраструктуры и степени ее устойчивости к угрозам, рискам утечки данных и проблемам с их защитой. Причем как на уровне сети, так и на уровне отдельных компонентов информационной системы. В ходе внешнего аудита специалисты проверяют:

- состояние ИТ-инфраструктуры, оборудования и корпоративного ПО;

- состояние ИБ-систем и процессов, уровень защищенности данных, настройки доступов к ним;

- квалификацию ИТ-специалистов компании.

Резюме

Аудит информационной

безопасности — один из эффективных методов получения объективной информации о

текущем уровне защищенности компании от киберугроз разного характера. Его

разделение на внешний и внутренний аудиты позволяет получить объективную

картину состояния СУИБ, что позволит организации в долгосрочной перспективе

снижать свои операционные и стратегические риски.

Для своевременного

выявления уязвимостей нужна регулярная проверка ИБ. Все издержки и затраты на

ее проведение полностью оправданы. Ведь эти мероприятия снижают риск утечки

ценных данных или даже потери контроля над серверами.

На замену традиционному подходу, когда компания владеет собственной ИТ-инфраструктурой и защищает её, приходит тренд на покупку сервисов у специализированных провайдеров. Такими компаниями могут быть облачные и MSSP-провайдеры. Они развивают команды высококлассных узкопрофильных специалистов и строят дорогостоящие защищенные ИТ-ландшафты, на которых будут располагаться сервисы заказчиков.

При делегировании задач по ИБ заказчик становится перед важным вопросом, стоит ли доверять сервис-провайдерам или нет. Ответ закреплен во всем мире. В нашей стране, в частности, создано большое количество стандартов и приказов, регламентирующих принципы построения СУИБ различных отраслей, начиная от машиностроения, создания государственных информационных систем и заканчивая системами обработки медицинских персональных данных.Сергей Волковдиректор центра киберзащиты SberCloud

Анализ защищенности внешнего периметра корпоративной сети

Целью аудита внешнего периметра корпоративной сети является оценка уровня защищенности ИС организации от атак со стороны сети Интернет, оценка степени критичности выявленных уязвимостей и возможностей по осуществлению атак, а также выработка рекомендаций по ликвидации обнаруженных уязвимостей.

Анализ производится путем эмуляции действий потенциального злоумышленника по проникновению в корпоративную сеть (Penetration test) с целью нарушения ее функционирования, внедрения вредоносного ПО, кражи конфиденциальной информации и выполнения других деструктивных действий. Производится также анализ конфигурации средств защиты периметра сети.

При выполнении проверок используется богатый арсенал современных инструментальных средств сетевого сканирования, специализированные средства анализа веб сайтов и сетевых приложений, программы, реализующие конкретные методы взлома (exploits), средства подбора паролей, а также ручные проверки. Используемые источники информации, включающие в себя

- SANS Top20,

- CVE,

- CERT,

- BugTraq,

- Microsoft Bulletins,

- CIS Security Benchmarks

и др., позволяют гарантировать надежную идентификацию всех известных уязвимостей.

Проверочные мероприятия включают в себя:

- Проверка на возможность проникновения в локальную сеть компании, похищения и порчи данных

- Обследование доступных из Интернет сетевых сервисов (в том числе электронной почты, сервисов мгновенных сообщений, p2p и др.)

- Проверка межсетевых экранов на начилие уязвимостей

- Обследование Web и Почтового серверов

В случае обнаружения уязвимостей, предоставляются документальные свидетельства возможности компрометации, искажения, уничтожения критичной информации в предоставленных для исследования Интернет-ресурсах.

Сканирование включает более 1000 тестов для ОС UNIX, Windows и активного сетевого оборудования. Некоторые тесты называются “сбор информации” и проводятся для того, чтобы показать, что постороннее лицо может узнать об исследуемом компьютере. Остальные тесты проверяют уязвимость систем, путем сканирования на наличие известных “дыр”. Каждый компьютер сканируется на наличие открытых портов и запущенных сервисов. Сканирование не наносит вреда, так как “разрушительные” действия не предпринимаются

Риск минимизируется, избегается перегрузка сети или превышение максимума пропускной способности.

При анализе конфигурации средств защиты внешнего периметра ЛВС и управления межсетевыми взаимодействиями особое внимание обращается на следующие аспекты, определяемые их конфигурацией:

- настройка правил разграничения доступа (правил фильрации сетевых пакетов) на МЭ и маршрутизаторах

- используемые схемы и настройка параметров аутентификации

- настройка параметров системы регистрации событий

- использование механизмов, обеспечивающих сокрытие топологии защищаемой сети, включающих в себя трансляцию сетевых адресов (NAT), маскарадинг и использование системы split DNS

- настройка механизмов оповещения об атаках и реагирования

- наличие и работоспособность средств контроля целостности

- версии используемого ПО и наличие установленных пакетов программных коррекций

Отчет по результатам работы содержит общую оценку уровня защищенности корпоративной сети от внешних сетевых атак, подробное описание обнаруженных уязвимостей по каждому IP-адресу, а также рекомендации по ликвидации уязвимостей и совершенствованию защиты.

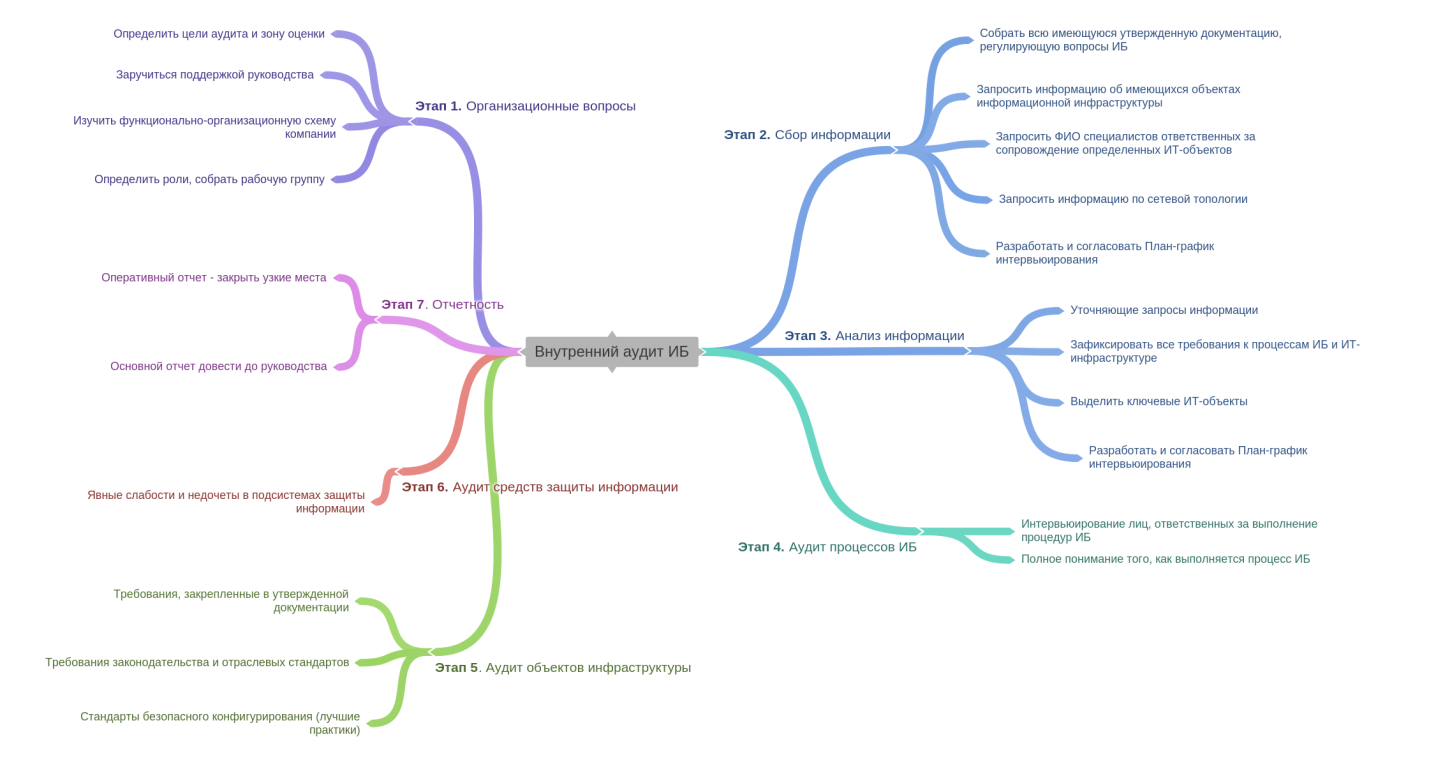

Процесс проведения внутреннего аудита ИБ

Внутренний аудит

направлен на выявление внутренних проблем, несоответствий и уязвимостей в

системе безопасности. Он помогает обнаружить недостатки СУИБ, повлекшие за

собой потерю данных, финансов, репутации и другой ущерб.

Внутренний аудит

бывает повседневным или проводимым по заранее согласованному плану специально

определенным подразделением. За повседневный аудит отвечают сотрудники,

связанные с процессом определения негативного воздействия на инфраструктуру

организации. Среди них: инженеры, отвечающие за эксплуатацию инфраструктуры,

сотрудники подразделений информационной безопасности, службы мониторинга,

защиты активов и другие. Они отслеживают изменения в основных показателях,

присущих информации (целостность, доступность, конфиденциальность), в своей

зоне ответственности и оперативно вносят коррективы для разрешения последствий.

Глубокий внутренний

аудит ИБ — сложное мероприятие, требующее предварительного согласования,

разработки регламентирующих документов (плана проверки) и задействования

основных ресурсов ИТ/ИБ подразделений и владельцев проверяемых процессов и

сервисов.

Для проведения внутреннего аудита ИБ требуется:

- предварительно определить список

проверяемых процессов и сервисов, потенциально уязвимые места (стандарт, на

основе которого проводится аудит, область действия, реализация системы защиты

информации, привлекаемые ресурсы, формат и сроки проведения, ожидаемый

результат и т. д.); - выбрать способ аудита

(документальный, технический, в формате учений, комбинированный и т. д.).